| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- Multimedia

- K-sheild Jr

- SW에듀서포터즈

- crack

- 리버싱핵심원리

- disk

- 디스크

- ctf-d

- 모바일프로그래밍

- Android

- Autoware

- 케쉴주

- John the ripper

- Frida

- CodeEngn

- 써니나타스

- K-shield Jr 10기

- 포렌식

- Reversing

- swing

- 파일해시생성

- Mobile

- shadow

- upx

- Interceptor

- tar

- 침해사고대응

- ZIP

- 안티디버깅

- Today

- Total

물먹는산세베리아

[SuNiNaTas] forensic-14번 본문

문제

Do you know password of suninatas?

evidence.tar

풀이

tar파일은 tape archive의 약자로 여러 개의 파일을 하나로 합치는 역할을 한다. (!=압축)

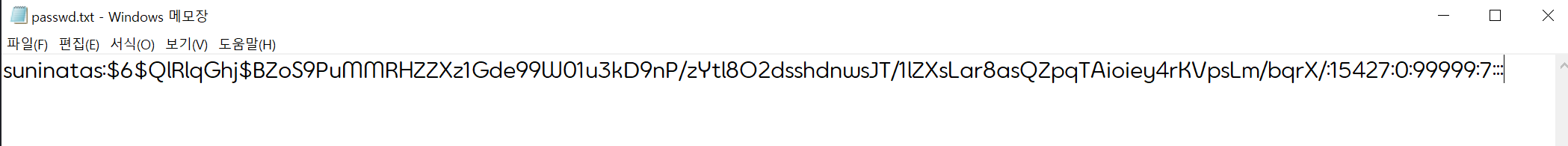

주어진 파일을 열어보면

파일 풀기

tar -xvf 파일명.tar

파일 내용 보기

tar -tvf 파일명.tar

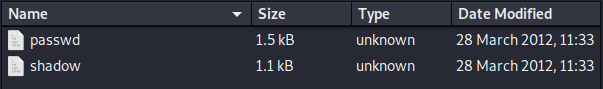

passwd 파일과, shadow 파일이 들어있다.

각 파일에서 suninatas 계정 정보를 확인할 수 있었는데

참고로 passwd 파일은 사용자의 로그인 계정, 암호화된 비밀번호, UID, 기본 GID, 이름, 홈디렉토리, 로그인 쉘이 저장되어 있는 파일이고

shadow 파일은 사용자 계정에 대한 암호화된 패스워드와 패스워드 설정 기간, 유효성 정보가 들어있는 파일이다.

유닉스 기반의 리눅스 시스템은 /etc/passwd에 계정 정보를 저장하고, 패스워드는 암호화하여 /etc/shadow에 보관한다. 단, /etc/shadow 파일은 root만 읽을 수 있도록 설정되어 있다.

https://oo7-0310.tistory.com/6?category=809639

[Linux]1_3. Lab & /etc/passwd, /etc/shadow

보호되어 있는 글입니다. 내용을 보시려면 비밀번호를 입력하세요.

oo7-0310.tistory.com

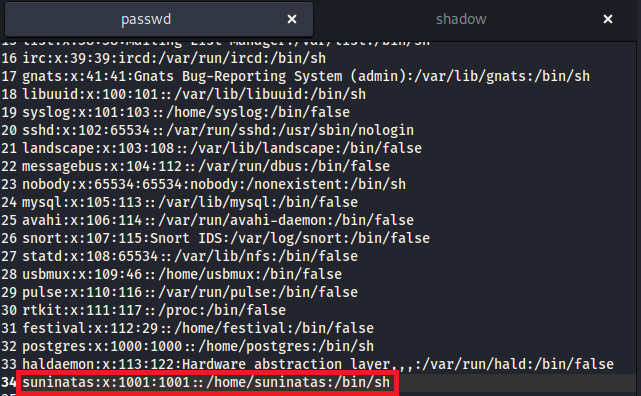

shadow 파일에서 suninatas의 암호화된 비밀번호는 다음과 같다.

$6$QlRlqGhj$BZoS9PuMMRHZZXz1Gde99W01u3kD9nP/zYtl8O2dsshdnwsJT/1lZXsLar8asQZpqTAioiey4rKVpsLm/bqrX/

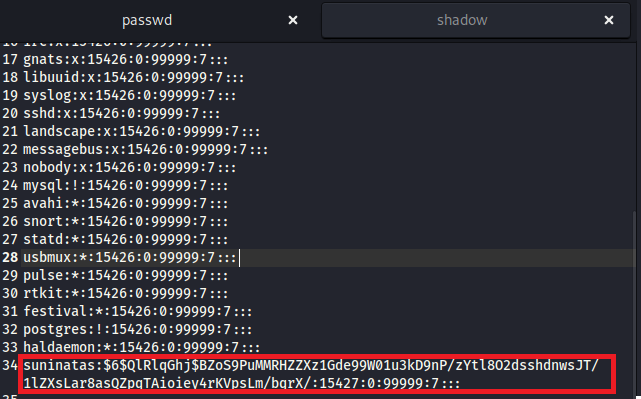

$hash ID$salt$hash value

- hash ID

어떤 스키마로 hash 했는지 보여준다. suninatas의 hash ID는 6이므로 SHA-512 해시 함수로 암호화 된 걸 알 수 있다.

* 0은 DES

*리눅스 암호는 MD5, SHA방식을 주로 쓰고, 윈도우는 LN, NTML, NTMLv2와 같은 MS의 암호화 방식을 사용한다. (관련 Tool: Cain & Abel)

- salt 패스워드를 생성하는 데 들어가는 임의의 값(OS에서 생성)으로 패스워드 변경 명령어를 쓸 때마다 값이 바뀐다.

- hash value hash ID와 salt 값을 통해 암호화된 결과

Unix 패스워드 트래커

unix /etc/passwd, /etc/shadow unix에서는 passwd라는 파일에 사용자 정보들을 담고 있다. 초기에는 passwd 파일에 해시 값을 직접 보관했으나, /etc/shadow 파일로 분리되었다. /etc/shadow 파일에는 민감한 정..

yehey-study.tistory.com

sha256으로 암호화된 문자는 복호화할 수 없지만 (hash된 암호는 복호화할 수 없다)

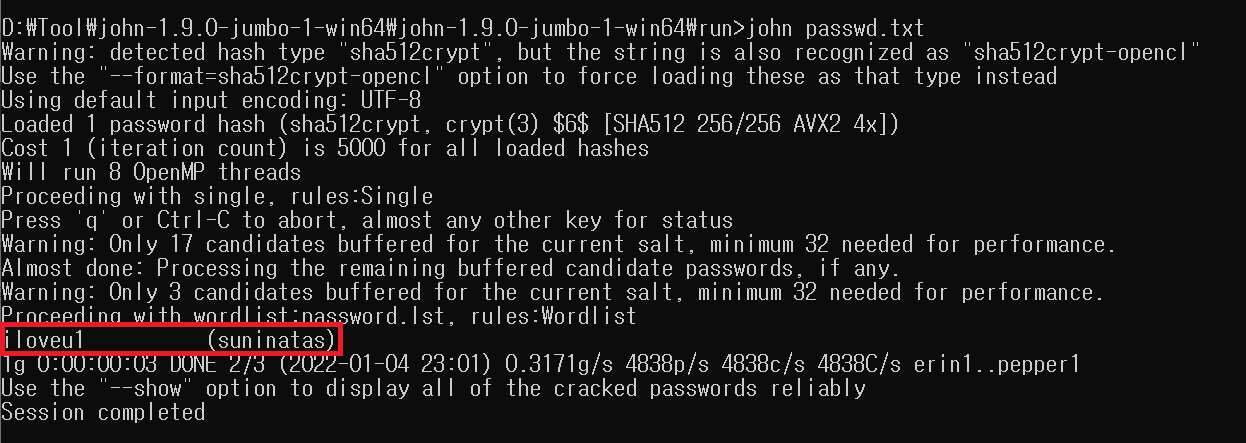

John the Ripper 라는 프로그램으로 해결할 수 있다. (어떤 원리로 가능한지 모르겠음)

https://www.openwall.com/john/

John the Ripper password cracker

John the Ripper password cracker John the Ripper is an Open Source password security auditing and password recovery tool available for many operating systems. John the Ripper jumbo supports hundreds of hash and cipher types, including for: user passwords o

www.openwall.com

https://www.itworld.co.kr/news/157126

해킹 툴킷을 위한 필수 비밀번호 크래커, '존더리퍼'의 작동 방식

1996년에 처음 공개된 존더리퍼(John the Ripper, JtR)는 본래 유닉스 기반 시스템을 위해 개발된 비밀번호 크래킹 도구이다. 사전 공격(Dictionary Attack)을 통해 비밀번호 강도를 테스트하고 암호화된(해

www.itworld.co.kr

run 폴더의 john.exe 프로그램으로 위의 문자를 복호화해야 하기 때문에

shadow의 내용을 txt파일로 만들어 run 아래에 저장했다. (passwd.txt)

john passwd.txt를 입력했더니 suninatas의 복호화된 비밀번호를 보여주었다.

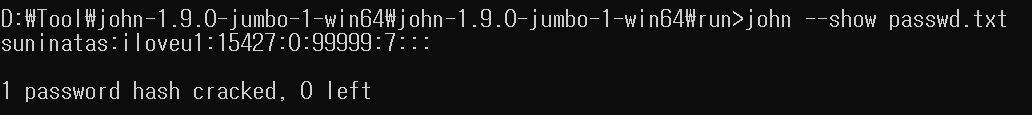

show 옵션을 쓰면 passwd 형식에 맞춰 출력된다.

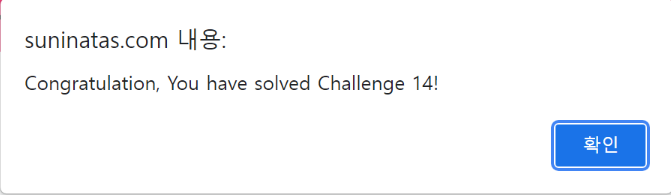

정답

'Waregame & CTF > Forensic' 카테고리의 다른 글

| [논문] 디지털 포렌식 현황과 대응 방안 (0) | 2022.01.12 |

|---|---|

| [SuNiNaTas] forensic-28번 (0) | 2022.01.11 |

| [논문] 디지털 포렌식 분석을 통한 온라인 음란물 최초 유포자 확인 연구 - 클라우드, 카카오톡, 텔레그램을 중심으로 (0) | 2021.11.17 |

| LSB, 스테가노그래피 (0) | 2021.02.03 |

| 디지털포렌식 (0) | 2021.02.02 |