| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- shadow

- 리버싱핵심원리

- 모바일프로그래밍

- K-sheild Jr

- Interceptor

- 케쉴주

- SW에듀서포터즈

- 파일해시생성

- Reversing

- K-shield Jr 10기

- John the ripper

- 디스크

- Android

- disk

- 침해사고대응

- swing

- crack

- Mobile

- upx

- 포렌식

- tar

- 안티디버깅

- Multimedia

- CodeEngn

- Autoware

- 써니나타스

- ZIP

- Frida

- ctf-d

- Today

- Total

물먹는산세베리아

[ctf-d] GrrCON 2015 #1 본문

문제

사용도구: volatility(다운로드)

풀이

vmss, vmem 파일은 volatility 라는 도구로 많이들 분석한다고 한다.(유명한데 나만 몰랐네)

처음에는 vmss가 vmware 파일이라길래 vm으로 열어봤는데 안돼서 당황했다.

분석할 파일을 volatility를 설치한 위치에 옮겨주고 cmd에서 실행하면 된다.

▶ imageinfo

volatility_2.6_win64_standalone.exe -f "Target1-1dd8701f.vmss" imageinfo

운영체제, 프로세스, 덤프 시간 등 정보를 확인할 수 있다.

1. profile: Win7SP1x86, Win7SP0x86, Win&SO1x86_23418

2. KDBG 주소 : 0x82765be8L

3. 2015년 10월 9일 제작

▶ pstree

volatility_2.6_win64_standalone.exe -f "Target1-1dd8701f.vmss" --profile=Win7SP1x86 pstree

PID: 3196

PPID: 2116

*PID: Process ID, 운영체제에서 프로세스를 식별하기 위해 프로세스에 부여하는 번호

*PPID: 부모 프로세스

트리 형태로 하위 프로세스 구조를 파악할 수 있다.

그 중 OUTLOOK.EXE 파일을 발견했는데

처음에는 메일 기능이 있는 프로그램인 줄 모르고 그냥 넘어갔었다. (역시 혼자 대문자인 이유가 ..?)_

▶ memdump

volatility_2.6_win64_standalone.exe -f "Target1-1dd8701f.vmss" --profile=Win7SP1x86 memdump -p 3196 -D ./

좀 전에 알아낸 PID 번호로 메모리 덤프를 실행한다.

memdump 플러그인을 사용애 dmp파일을 추출한다.

dmp파일을 바로 볼 수는 없어서 strings.exe를 사용해 txt파일로 변환해준다.

strings.exe 3196.dmp >> 3196.txt

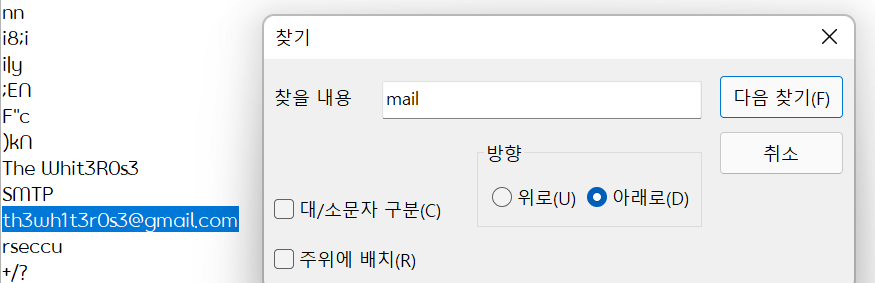

처음에는 '@', 'com'으로 검색했는데 너무 많아서 mail로 다시 검색했다.

물론 gmail이 아닐 수도 있었지만 어쨌든 찾았으니까 됐다

중간중간 쓰레기 값처럼 이상한 문자들이 되게 많은데 dmp 파일을 추출할 때 생기는 것인지, txt로 추출할 때 생기는 것인지는 모르겠지만 할 때마다 이런 값들은 랜덤하게 나오는 것 같다. 처음 시도했던 txt 파일과 그 다음 시도한 txt파일을 보면 중간 중간 다른 부분이 있었다.

정답

'Waregame & CTF > Forensic' 카테고리의 다른 글

| [ctf-d] GrrCON 2015 #4 (0) | 2022.02.17 |

|---|---|

| [ctf-d] GrrCON 2015 #2 (0) | 2022.02.17 |

| [ctf-d] DefCoN#21 #5 (0) | 2022.02.16 |

| USB, 레지스트리 분석 도구 (0) | 2022.02.15 |

| SetupAPI 텍스트 로그 포맷 정리 (0) | 2022.02.15 |