| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | ||||

| 4 | 5 | 6 | 7 | 8 | 9 | 10 |

| 11 | 12 | 13 | 14 | 15 | 16 | 17 |

| 18 | 19 | 20 | 21 | 22 | 23 | 24 |

| 25 | 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- Mobile

- upx

- Interceptor

- K-shield Jr 10기

- 안티디버깅

- swing

- 포렌식

- ZIP

- 케쉴주

- crack

- 디스크

- Frida

- Reversing

- 리버싱핵심원리

- disk

- tar

- CodeEngn

- 파일해시생성

- Autoware

- 침해사고대응

- John the ripper

- shadow

- Android

- 써니나타스

- Multimedia

- SW에듀서포터즈

- K-sheild Jr

- 모바일프로그래밍

- ctf-d

Archives

- Today

- Total

물먹는산세베리아

[Codeengn] Basic RCE L06 본문

*SWING CTF STUDY_REVERSING

주어진 파일 06.exe를 Immunity Debbuger로 까보면 아래와 같은 경고창이 뜬다.

경고창을 보고 그냥 대수롭지 않게 넘겼는데 이걸로 패킹을 의심해볼 수 있다고 함

일단 예를 눌러주고 코드를 보면 PUSHAD라는 명령어가 보이는데 패킹된 것으로 보면 된다고 한다.

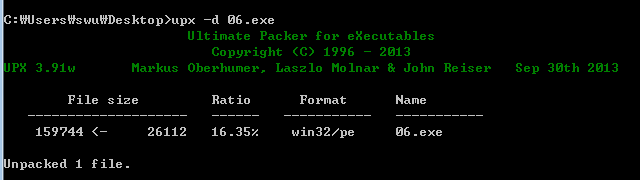

UPX로 패킹된 것을 확인 했고

upx.exe 툴을 다운 받아서 언패킹했다. (디버거로 연 상태에서 하면 안됨)

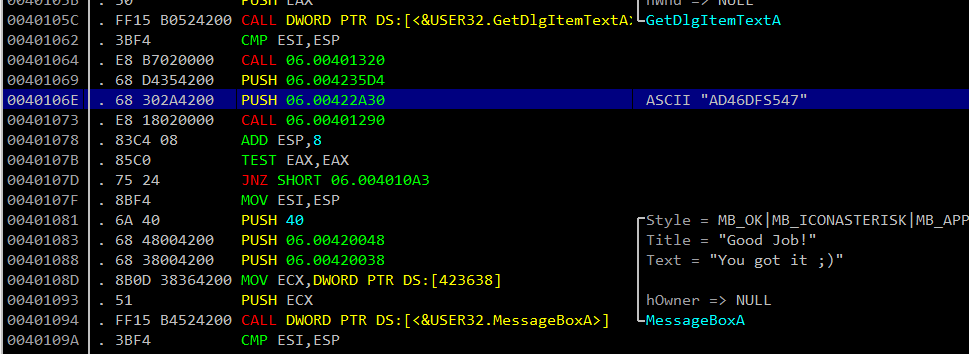

디버거로 다시 열면 PUSH 명령어가 보이고 OEP는 00401360이 된다.

06.exe를 그냥 실행해보면 위와 같이 뜨는데 아무거나 넣게 되면 Wring serial!!이라는 메세지가 뜬다.

언패킹 전에는 문자열을 볼 수 없었지만 이제는 가능하므로 저 메세지가 있는 위치를 찾아보았다.

Good Job! You got it 메세지가 있는 것으로 보아 AD46DFS547이 serial 같았다.

진짜 맞았음

CodeEngn.com [코드엔진] - Challenges

코드엔진은 국내 리버스엔지니어링 정보공유를 위해 2007년 부터 리버스엔지니어링 컨퍼런스 및 비공개 워크숍을 현업 실무자들과 함께 운영하고 있습니다. 리버스엔지니어링이라는 하나의 큰

codeengn.com

'Waregame & CTF > Reversing' 카테고리의 다른 글

| [CodeEngn] Basic RCE L02 (0) | 2021.02.22 |

|---|---|

| 패킹, 언패킹 (0) | 2021.02.20 |

| [SuNiNaTaS] 9번 (0) | 2021.02.18 |

| [xcz.kr]9번 (0) | 2021.02.18 |

| abex' crackme #3 (0) | 2021.02.17 |